Les techniques sont ce que fait un adversaire pour t'empêcher d'atteindre tes objectifs.

- Matrice

- Liste

- Augmentation de la présence policière

- Barrages routiers

- Cartographie de réseau

- Chiens de détection

- Collaboration des fournisseurs de service

- Construction parallèle

- Coopération internationale

- Dispositifs de surveillance cachés

- Doxing

- Fabrication de preuves

- Frapper aux portes

- Indics

- Infiltré·e·s

- Interprétation biaisée des preuves

- Open-source intelligence

- Patrouilles de police

- Perquisition

- Science forensique

- Surveillance de masse

- Surveillance numérique ciblée

- Surveillance physique

- Systèmes d'alarme

- Techniques d'interrogatoire

- Vérifications d'identité

- Vigiles

- Violence physique

- Visite discrète de domicile

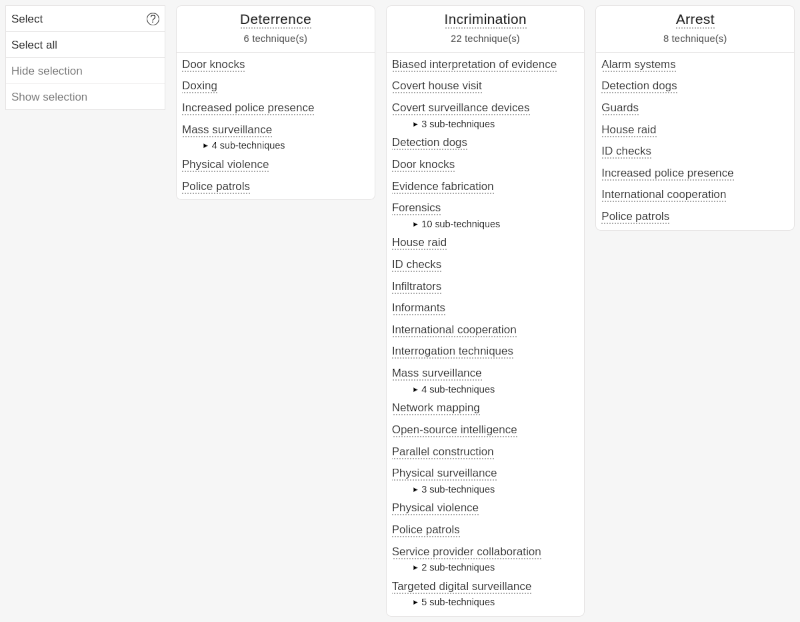

Matrice

La matrice présente une vue d'ensemble de toutes les tactiques et techniques, ainsi que des boutons qui te permettent de cacher ou d'afficher des techniques spécifiques. Clique sur l'image pour y accéder.

Liste

| Nom | Description | |

|---|---|---|

| Augmentation de la présence policière | L'augmentation de la présence policière est le processus par lequel la police augmente sa présence dans un endroit et à un moment donné pour deux raisons : pour intimider, et pour pouvoir intervenir plus facilement et plus rapidement. | |

| Barrages routiers | Les barrages routiers sont des installations temporaires mises en place pour contrôler ou bloquer la circulation sur une route. | |

| Cartographie de réseau | La cartographie de réseau est le processus par lequel un adversaire apprend à connaître l'organisation et les relations sociales d'un réseau donné. En acquérant cette connaissance, un adversaire peut sélectionner des individus à surveiller de plus près, à arrêter, ou à recruter comme indics. | |

| Chiens de détection | Les chiens de détection sont des chiens entraînés et utilisés par un adversaire pour détecter des odeurs. Les chiens de détection peuvent être utilisés pour détecter des substances comme des explosifs ou des drogues, pister des personnes, et prendre part à des tapissages olfactifs pour déterminer si l'odeur d'une personne est présente sur un objet. | |

| Collaboration des fournisseurs de service | La collaboration des fournisseurs de service est le processus par lequel une entité qui a des informations à propos de toi parce qu'elle te fournit un service fournit ces informations à un adversaire. La collaboration des fournisseurs de service peut fournir aussi bien des informations actuelles qu'historiques. | |

| Autres | Les fournisseurs de service autres que les opérateurs de téléphonie mobile peuvent fournir des informations à propos de toi à un adversaire. | |

| Opérateurs de téléphonie mobile | Les opérateurs de téléphonie mobile peuvent fournir des informations à propos de toi à un adversaire. | |

| Construction parallèle | La construction parallèle est le processus illégal par lequel la police construit une chaîne de preuves parallèle, ou séparée, dans une enquête afin de cacher la manière dont l'enquête s'est réellement déroulée. | |

| Coopération internationale | La coopération internationale est l'échange d'informations entre les agences de maintien de l'ordre et de renseignement de différents pays. | |

| Dispositifs de surveillance cachés | Les dispositifs de surveillance cachés sont des appareils électroniques dissimulés par un adversaire pour collecter des données : audio, vidéo, et données de localisation. | |

| Audio | Les dispositifs de surveillance cachés audio sont des appareils électroniques, typiquement des microphones, dissimulés par un adversaire pour collecter des données audio. | |

| Localisation | Les dispositifs de surveillance cachés par localisation sont des appareils électroniques dissimulés par un adversaire pour collecter des données de localisation. | |

| Vidéo | Les dispositifs de surveillance cachés vidéo sont des appareils électroniques, typiquement des caméras, dissimulés par un adversaire pour collecter des données vidéo. | |

| Doxing | Le doxing est la pratique qui consiste à publier les informations personnelles d'une cible sans son consentement dans le but de lui nuire ou d'encourager d'autres à lui nuire. Elle est le plus souvent employée par des adversaires non-étatiques. | |

| Fabrication de preuves | La fabrication de preuves est la création de fausses preuves, ou la falsification de vraies preuves, pour incriminer une cible. | |

| Frapper aux portes | Frapper aux portes c'est quand un adversaire vient toquer là où tu habites pour t'intimider ou pour obtenir des informations. Frapper aux portes vise à intimider ou créer de la paranoia, à voir qui est susceptible de parler et potentiellement d'être recruté comme indic, et à obtenir des informations grâce aux personnes qui parlent. | |

| Indics | Un·e indic (ou balance) est une personne de l'intérieur d'un groupe ou réseau qui est recrutée par un adversaire pour fournir des informations sur le groupe ou réseau. | |

| Infiltré·e·s | Un·e infiltré·e est une personne qui infiltre un groupe ou un réseau en se faisant passer pour quelqu'un qu'iel n'est pas afin d'obtenir des informations ou de déstabiliser le groupe ou réseau. Iel peut provenir des rangs de la police, du renseignement ou de l'armée, d'une entreprise ou sous-traitant privé, ou peut agir pour des raisons idéologiques ou sous contrainte (par exemple on lui dit qu'iel sera emprisonné·e s'iel ne travaille pas comme infiltré·e). | |

| Interprétation biaisée des preuves | L'interprétation biaisée des preuves est la pratique qui consiste à interpréter des preuves en faveur d'un point de vue particulier. | |

| Open-source intelligence | L'open-source intelligence (OSINT) est la collecte et l'analyse de données provenant de sources ouvertes (réseaux sociaux, médias traditionnels, blogs, forums, archives publiques…) | |

| Patrouilles de police | Les patrouilles de police sont la pratique de la police de traverser une zone donnée pour la surveiller et la sécuriser. La police peut effectuer des patrouilles soit dans le cadre d'opérations de routine soit en réponse à une menace perçue dans une zone donnée. | |

| Perquisition | Une perquisition c'est quand un adversaire fait une visite surprise d'un domicile pour saisir des objets, arrêter les occupant·e·s du domicile, ou installer des dispositifs de surveillance cachés. | |

| Science forensique | La science forensique est l'application de la science aux enquêtes pour la collecte, la préservation, et l'analyse de preuves. Elle recouvre un ensemble de domaines : analyse ADN, analyse d'empreintes digitales, analyse de tâches de sang, balistique judiciaire, analyse de traces laissées par des outils, sérologie, toxicologie, analyse de cheveux et de fibres, analyse d'empreintes de pas et de traces de pneus, analyse chimique des drogues, analyse de la peinture et des débris de verre, linguistique, analyse numérique du son, de la vidéo et de l'image, etc. | |

| ADN | .La science forensique appliquée à l'ADN est la collecte et l'analyse d'échantillons ADN dans le but de faire correspondre des échantillons ADN à des individus. | |

| Analyse de l'écriture | L'analyse de l'écriture (aussi connue sous le nom de reconnaissance de l'écriture) est l'analyse d'échantillons écrits, typiquement dans le but d'associer un échantillon à un autre. | |

| Autres traces physiques | Les autres traces physiques sont les petits fragments de preuves physiques qui sont transférés entre des objets, des personnes, et l'environnement. Ces traces peuvent être prélevées et analysées pour établir des liens entre des objets, des personnes, et des endroits. | |

| Balistique | La science forensique appliquée à la balistique (aussi connue sous le nom de balistique judiciaire) est l'application de la science aux enquêtes sur les armes à feu et les balles. Quand une balle est tirée depuis une arme à feu, l'arme laisse des marques microscopiques sur la balle et sa douille. Ces marques sont des sortes d'empreintes digitales balistiques. | |

| Empreintes digitales | La science forensique appliquée aux empreintes digitales est la collecte, le stockage et l'analyse des traces laissées par les plis présents sur les doigts humains. | |

| Incendie volontaire | La science forensique appliquée aux incendies volontaires (aussi connue sous le nom d'investigations incendie) est l'application de la science aux enquêtes sur des incendies volontaires. Cette discipline cherche à déterminer l'origine et la cause d'un incendie et, s'il est suspecté d'être volontaire, à rassembler des preuves susceptibles d'aider à identifier les incendiaires. | |

| Linguistique | La science forensique appliquée à la linguistique est l'application de connaissances linguistiques pour identifier l'auteur d'un texte ou la personne derrière une voix. L'identification de l'auteur (aussi appelée stylométrie) est basée sur l'analyse de certains schémas d'utilisation du langage : vocabulaire, collocations, orthographe, grammaire, etc. L'identification de la voix est basée sur les unités phonétiques et les caractéristiques accoustiques de la voix. | |

| Numérique | La science forensique appliquée au numérique est l'extraction, le stockage, et l'analyse des données numériques qui peuvent être utiles dans le cadre d'enquêtes. Cela inclut les données provenant d'ordinateurs, de téléphones, de disques dur, et autres supports de stockage. | |

| Reconnaissance de démarche | La reconnaissance de démarche (aussi connue sous le nom d'analyse de démarche) est l'analyse de la manière et du style de déplacement des individus dans le but d'associer une manière ou style à un autre. | |

| Reconnaissance faciale | La reconnaissance faciale est l'analyse des caractéristiques des visages humains dans le but d'associer un visage à un autre. | |

| Surveillance de masse | La surveillance de masse est la surveillance à grande échelle de la totalité ou d'une partie substantielle d'une population. C'est la surveillance de fond de notre société. | |

| Fichiers de police | Les fichiers de police sont des dossiers physiques ou numériques produits par des agences de maintien de l'ordre. Les fichiers de police contiennent de grandes quantités d'informations à propos de beaucoup de choses, sont conservés indéfiniment ou pour de longues périodes, et peuvent être efficacement analysés et croisés grâce à des outils numériques. | |

| Mouchards civils | Les mouchards civils sont des personnes qui ne font pas partie des forces de sécurité d'un adversaire, mais qui préviendraient l'adversaire s'ils observaient quelque chose de suspect. | |

| Surveillance numérique de masse | La surveillance numérique de masse est la collecte, le stockage, et l'analyse à grande échelle des communications numériques de la totalité ou d'une partie substantielle d'une population. | |

| Vidéosurveillance | La vidéosurveillance de masse est la collecte, le stockage, et l'analyse à grande échelle des données vidéo et audio de caméras de vidéosurveillance. La vidéosurveillance de masse vise à capturer l'identité des personnes qui traversent un espace et à étendre sa couverture autant que possible. Certains pays ont désormais plus de caméras de vidéosurveillance que d'habitants. | |

| Surveillance numérique ciblée | La surveillance numérique ciblée est la collecte et l'analyse ciblées de données et communications numériques. | |

| Accès physique | L'accès physique est le processus par lequel un adversaire accède physiquement à un appareil électronique afin d'accéder à ses données ou de le compromettre. | |

| Contournement de l'authentification | Le contournement de l'authentification est le processus par lequel un adversaire contourne le chiffrement complet du disque qui protège l'accès à un appareil numérique. Un adversaire peut contourner l'authentification grâce à des erreurs humaines, des mots de passe faibles, ou des failles techniques. | |

| IMSI-catcher | Un IMSI-catcher (aussi connu sous le nom de Stingray) est un appareil utilisé pour collecter des informations à propos de tous les téléphones allumés dans une zone restreinte (de quelques mètres à plusieurs centaines de mètres) autour de lui. Un IMSI-catcher passif écoute simplement le traffic, alors qu'un IMSI-catcher actif agit comme une « fausse » antenne téléphonique entre les téléphones et les vraies antennes téléphoniques. | |

| Malware | Un malware est un logiciel malveillant installé sur un appareil numérique comme un ordinateur, serveur, ou téléphone portable, pour compromettre l'appareil. Les malware peuvent faire beaucoup de choses différentes, mais contre les anarchistes et autres rebelles ils visent typiquement à surveiller l'appareil compromis à distance en prenant des captures d'écran et en enregistrant le texte entré sur l'appareil, et à pister la position de l'appareil (dans le cas des téléphones). | |

| Science forensique appliquée aux réseaux informatiques | La science forensique appliquée aux réseaux informatiques est la surveillance et l'analyse de traffic réseau. | |

| Surveillance physique | La surveillance physique est l'observation directe de personnes ou d'activités dans le but d'obtenir des informations. Une opération de surveillance physique est typiquement menée par une ou plusieurs équipes de surveillance composées d'individus ayant reçu une formation spécifique appelés des opérateurs de surveillance. | |

| Aérienne | La surveillance physique aérienne est l'observation directe de personnes ou d'activités dans le but d'obtenir des informations. Dans de nombreux pays, les hélicoptères ont traditionnellement été le principal outil pour ce type de surveillance. Les drones devenant moins coûteux, leur utilisation devient plus courante. Les avions de surveillance sont aussi utilisés occasionnellement et sont bien plus discrets que les hélicoptères. | |

| Cachée | La surveillance physique cachée est l'observation directe de personnes ou d'activités quand les opérateurs de surveillance ne veulent pas être détectés par leurs cibles. | |

| Visible | La surveillance physique visible est l'observation directe de personnes ou d'activités quand les opérateurs de surveillance ont l'intention d'être détectés par leurs cibles, ou que ça ne les dérange pas d'être détectés par leurs cibles. Il s'agit d'une pratique courante lors de manifestations et rassemblements pour identifier les participants, que ce soit pour faire de la cartographie de réseau ou pour incriminer des personnes pour des actions réalisées pendant la manifestation. | |

| Systèmes d'alarme | Les systèmes d'alarme sont des mécanismes qui protègent les infrastructures physiques ou numériques en envoyant un signal d'alerte quand un accès non autorisé à l'infrastructure est détecté. Le signal d'alerte peut mener à l'intervention rapide d'agents de sécurité ou de la police pour investiguer la situation. | |

| Techniques d'interrogatoire | Les techniques d'interrogatoire sont les méthodes utilisées par un adversaire pour obtenir des informations en interrogeant des gens. | |

| Vérifications d'identité | Une vérification d'identité est le processus par lequel l'État vérifie l'identité d'une personne en lui demandant ses informations personnelles, en lui demandant de présenter un document d'identité officiel, ou en collectant ses informations biométriques (photo du visage, empreintes digitales, ADN) et en les comparant avec une base de données. Une vérification d'identité peut être un prétexte pour un interrogatoire et des pressions, et peut être suivi d'une fouille des affaires de la personne. | |

| Vigiles | Les vigiles (aussi connus sous le nom d'agents de sécurité) sont des personnes employées par un adversaire pour protéger des bâtiments ou autres infrastructures physiques. | |

| Violence physique | La violence physique est l'utilisation de la force physique par un adversaire pour intimider une cible ou son réseau, empêcher une cible de poursuivre ses activités, ou contraindre une cible à révéler des informations. | |

| Visite discrète de domicile | Une visite discrète de domicile est une visite secrète d'une résidence effectuée par un adversaire lorsque les occupant·e·s ne sont pas présents. | |

Français

Français