La Bibliothèque de menaces contient beaucoup d'informations. Ça peut être un peu écrasant. Comment est-ce que tu peux utiliser la Bibliothèque de menaces dans ta vie, dans un projet particulier, ou quand tu fais des actions ? Ce tutoriel est conçu pour t'aider à utiliser la Bibliothèque de menaces avec des arbres d'attaque.[1]

Les arbres d'attaque sont un outil pour t'aider à réfléchir aux différentes manières dont un adversaire pourrait t'attaquer avec succès dans un contexte donné, en représentant les attaques — les menaces — sous la forme d'un arbre. Ils aident à comprendre comment un plan ou projet est vulnérable à la répression en modélisant les options à la disposition d'un adversaire.

Tu peux faire cet exercice de modélisation de menaces seul·e mais, si tu prévois de faire une action avec d'autres personnes, nous te conseillons de le faire avec elles. Cet exercice devrait être bénéfique peu importe l'expérience du groupe. Même si tout le monde a déjà de bonnes pratiques de sécurité, il propose une approche structurée qui permet de s'assurer qu'aucune menace n'est négligée et que tout le monde est sur la même longueur d'ondes en terme d'attentes relatives à la sécurité.

Un exemple simple : sécher un jour d'école

Commençons avec un exemple simple avant de réfléchir à un vrai exemple. Tu es un·e gosse à l'école, et toi et ton ami·e voulez sécher un jour d'école, mais vous ne voulez pas que vos parents soient au courant. L'adversaire est le système scolaire.

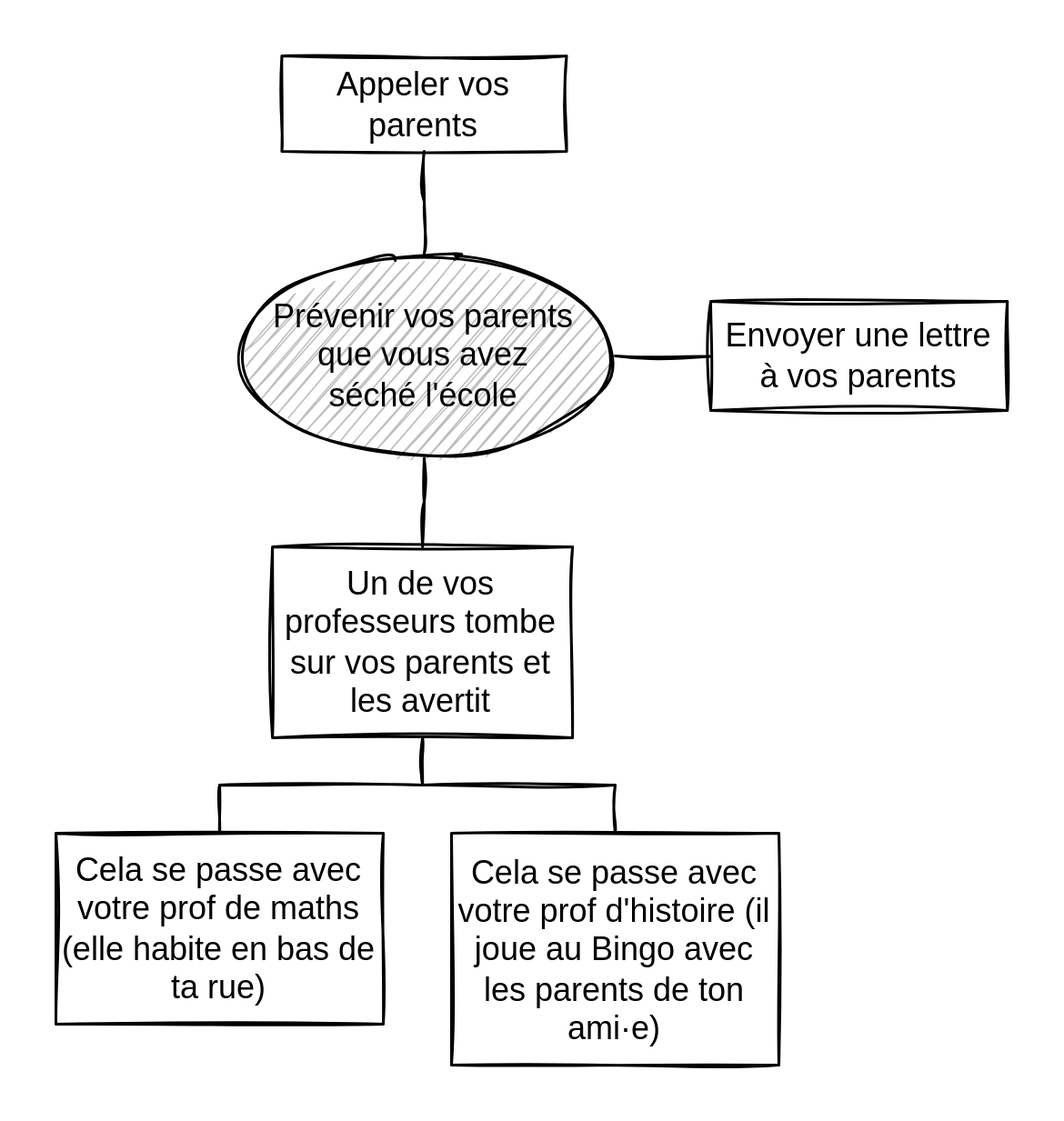

Tu commences par dessiner le nœud racine : il représente l'objectif de l'adversaire. Dans cet exemple, l'objectif est de prévenir vos parents que vous avez séché l'école. L'école pourrait appeler vos parents ou leur envoyer une lettre. Ou un de vos profs pourrait tomber sur vos parents respectifs et les prévenir — ça pourrait se passer avec ta prof de maths qui vit en bas de ta rue, ou avec ton prof d'histoire qui joue au bingo avec les parents de ton ami·e tous les week-ends. Tu dessines tous ces nœuds.

Arbre d'attaque « Sécher l'école ».

Pour qu'un nœud soit vrai, l'un de ses successeurs doit être vrai. Par exemple, pour que « Prévenir vos parents que vous avez séché l'école » soit vrai, l'un des trois nœuds autour de lui doit être vrai. Pour que « Un de vos professeurs tombe sur vos parents et les avertit » soit vrai, l'un des deux nœuds en-dessous de lui doit être vrai. Autrement dit, si tu peux tracer un chemin depuis un des nœuds les plus à l'extérieur jusqu'au nœud racine et que tous les nœuds du chemin sont vrais, alors le nœud racine est vrai, et l'attaque est réussie.

Donc toi et ton ami·e décidez de sécher un jour où vous n'avez ni maths ni histoire. La nuit avant de sécher, vous coupez les lignes téléphoniques de vos parents (vous accuserez les souris) et interceptez leur courrier les jours suivants. Vous êtes ravis d'avoir imaginé un super plan.

Un vrai exemple : une émeute dans une grande ville des États-Unis

Disons que toi et quelques camarades vous vous préparez pour une émeute dans une grande ville des États-Unis. Vous voulez faire des dégâts, mais vous ne voulez pas vous faire prendre… Tu te tournes vers la Bibliothèque de menaces. Tu imprimes la version brochure de la Bibliothèque de menaces, tu prends du papier et un crayon, et tu retrouves tes camarades en extérieur et sans appareils électroniques.

L'objectif de la discussion : dessiner un arbre d'attaque, identifier les techniques et mesures d'atténuation qui s'appliquent à votre contexte, et décider comment implémenter ces mesures d'atténuation. Après l'émeute, ça peut être une bonne idée de faire un débriefing de l'action.

Dessiner l'arbre d'attaque

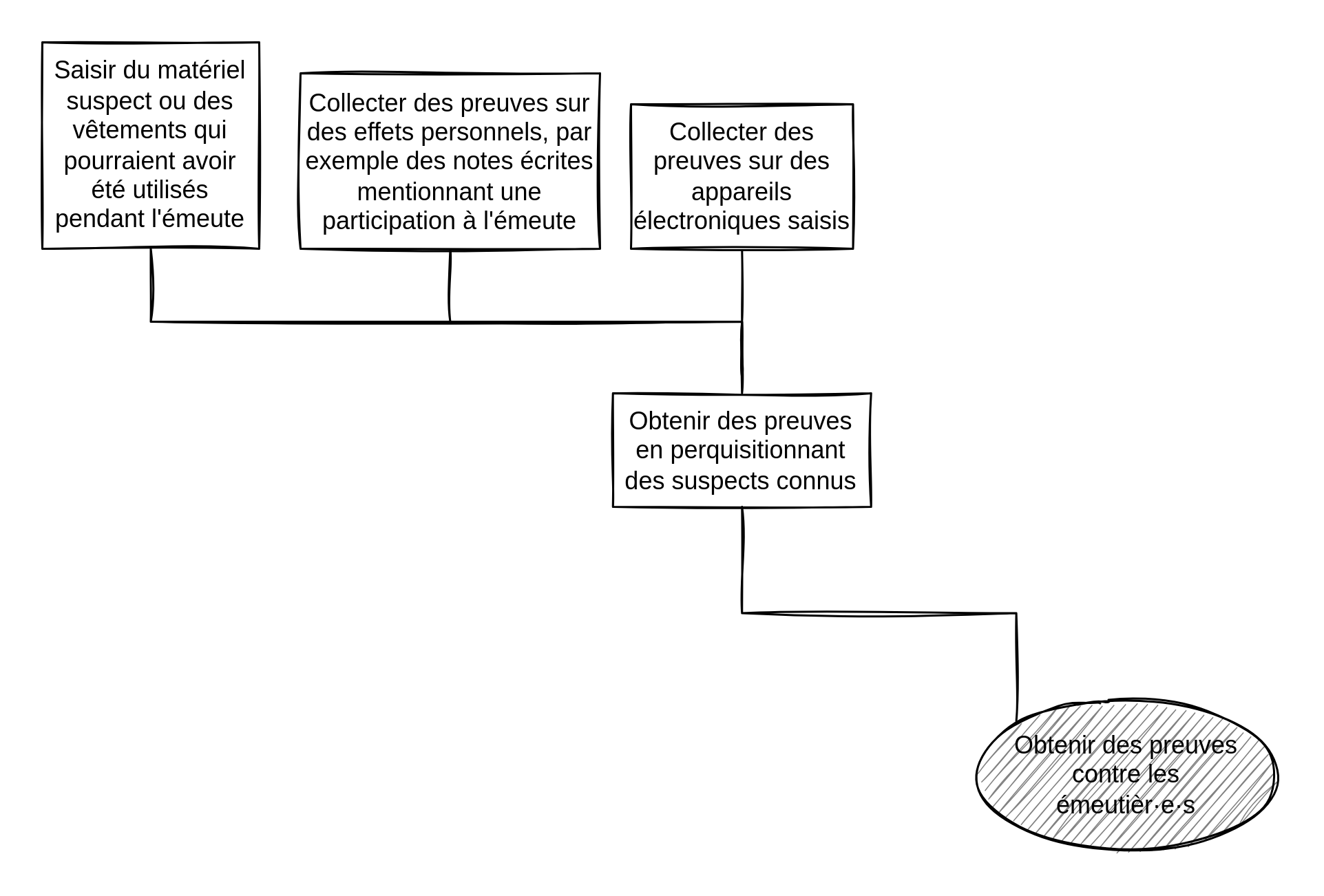

Dans cet exemple, l'adversaire est l'État et la police, et son but est d'obtenir suffisamment de preuves de votre participation à l'émeute pour convaincre un juge de vous condamner. Vous dessinez un arbre d'attaque pour répresenter comment il pourrait atteindre cet objectif.[2] Vous commencez avec le nœud racine.

Arbre d'attaque « Émeute » (nœud racine).

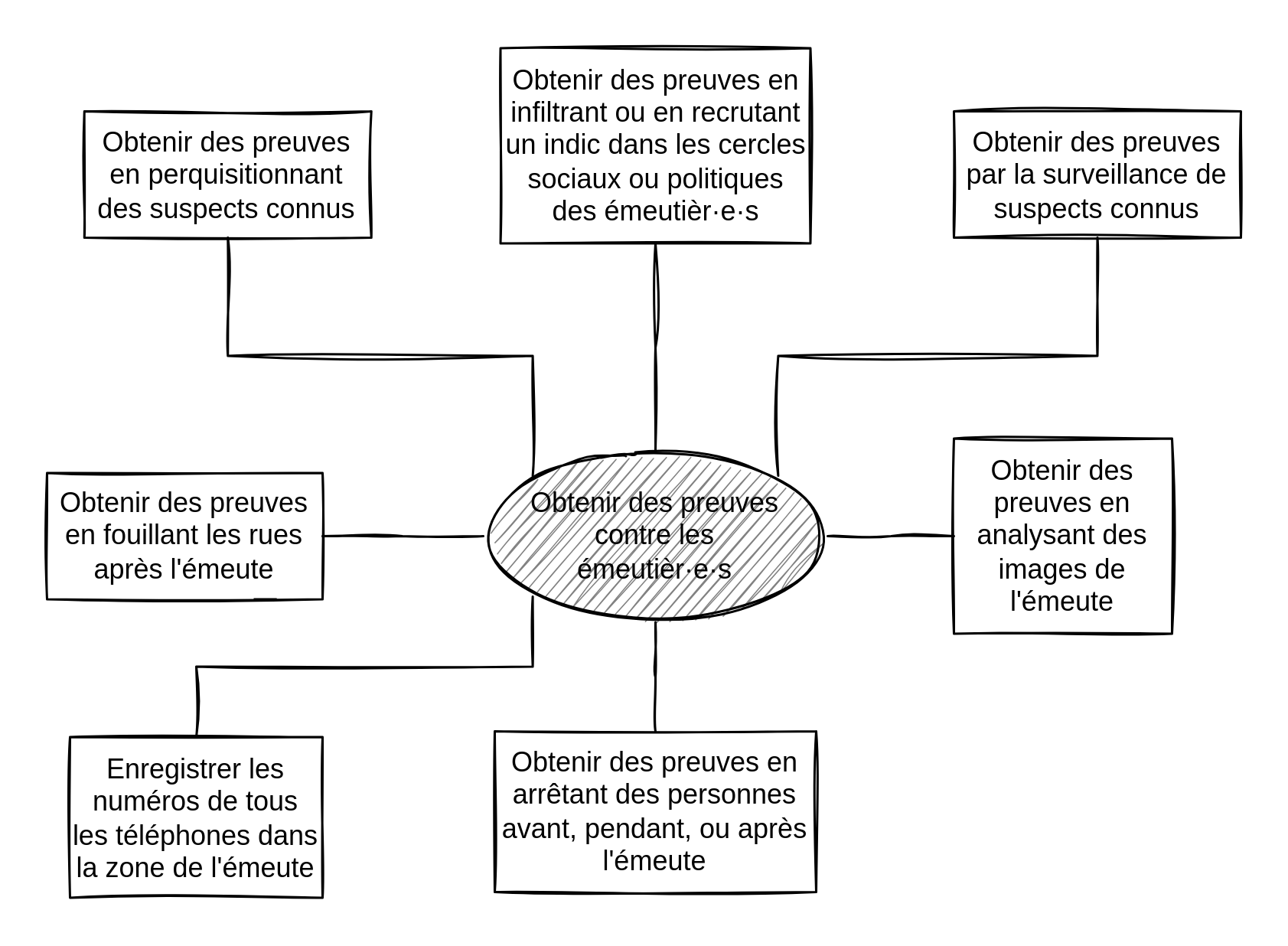

Vous ajoutez ensuite les nœuds les plus proches, à côté du nœud racine. À ce stade, vous devriez ajouter tout ce qui vous passe par la tête, même si vous n'êtes pas sûr·e·s que ça s'applique à votre contexte. Vous pouvez agrandir l'arbre dans toutes les directions, pour le rendre plus compact.

Arbre d'attaque « Émeute » (premiers nœuds).

Vous utilisez la Bibliothèque de menaces pour vous aider à agrandir l'arbre — vous renseigner sur les techniques vous aide à mieux comprendre les options à la disposition de votre adversaire. Créer des arbres d'attaque demande un certain état d'esprit et un peu d'expérience. L'arbre est complet quand il n'y a plus besoin de nœuds pour compléter une attaque, et que toutes les attaques auxquelles vous pensez sont représentées.

Identifier les techniques

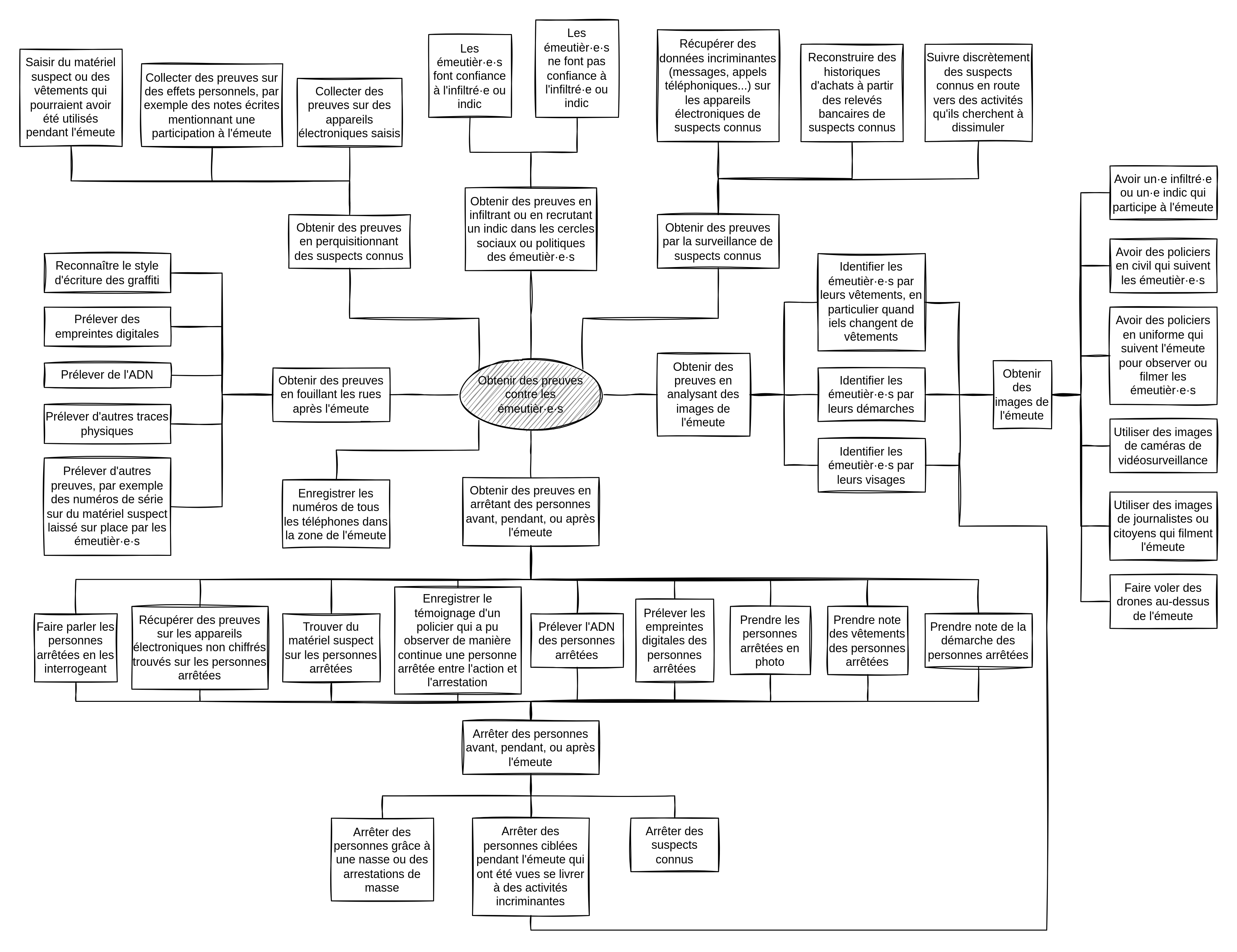

Vous identifiez toutes les techniques représentées sur l'arbre en associant les nœuds aux techniques de la Bibliothèque de menaces. Vous faites ça branche par branche pour éviter de vous perdre : c'est mieux de commencer par les nœuds les plus proches du nœud racine, puis de remonter la branche.

Arbre d'attaque « Émeute » (branche perquisition).

Vous commencez avec la branche « Obtenir des preuves en perquisitionnant des suspects connus » :

- « Obtenir des preuves en perquisitionnant des suspects connus » correspond à Perquisition.

- « Collecter des preuves sur des appareils électroniques saisis » correspond à Surveillance numérique ciblée : Accès physique parce qu'ils auraient besoin d'accéder à vos appareils électroniques, et à Surveillance numérique ciblée : Contournement de l'authentification si ils essaient de deviner vos mots de passe ou de casser le chiffrement.

- Les autres nœuds ne correspondent à rien, ils font juste partie de la perquisition.

À ce stade, ça peut être utile d'évaluer les risques des techniques que vous listez — ça vous aidera à décider quelles techniques vous voulez atténuer, et comment. Voir la section "Évaluer les risques" sur comment évaluer les risques d'une technique en utilisant les concepts de probabilité et d'impact.

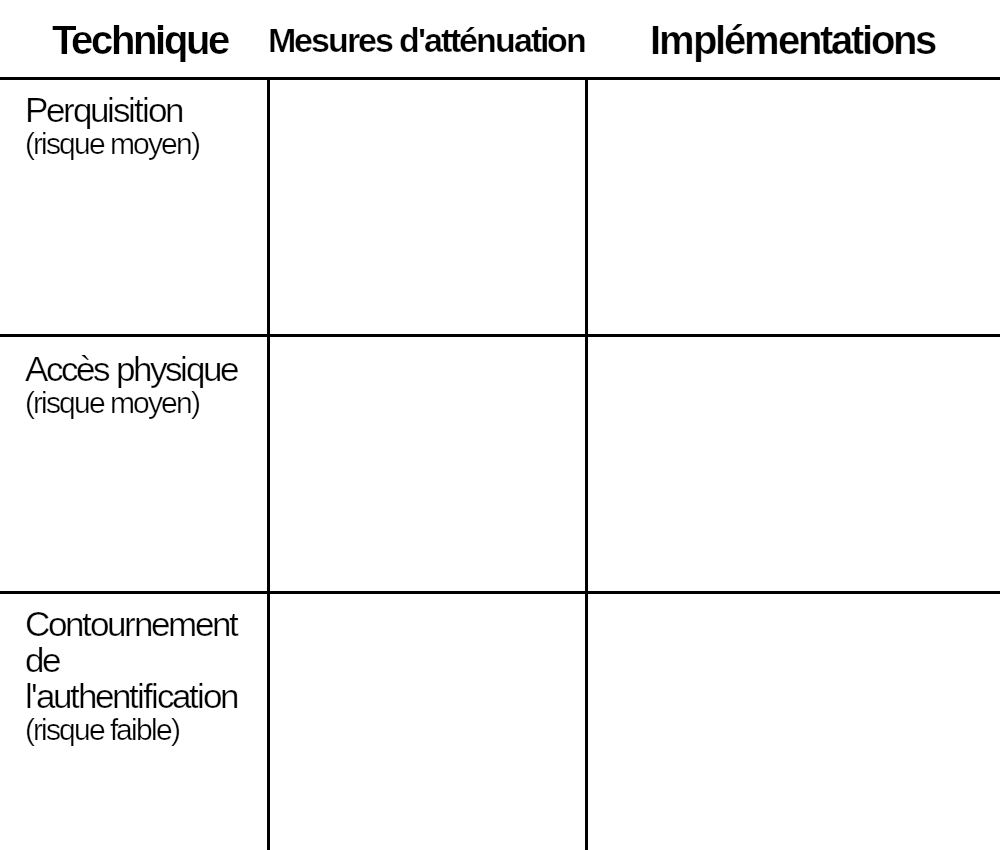

Ensuite vous passez à la branche suivante jusqu'à ce que tout l'arbre soit fait, en construisant un tableau.

Début du tableau.

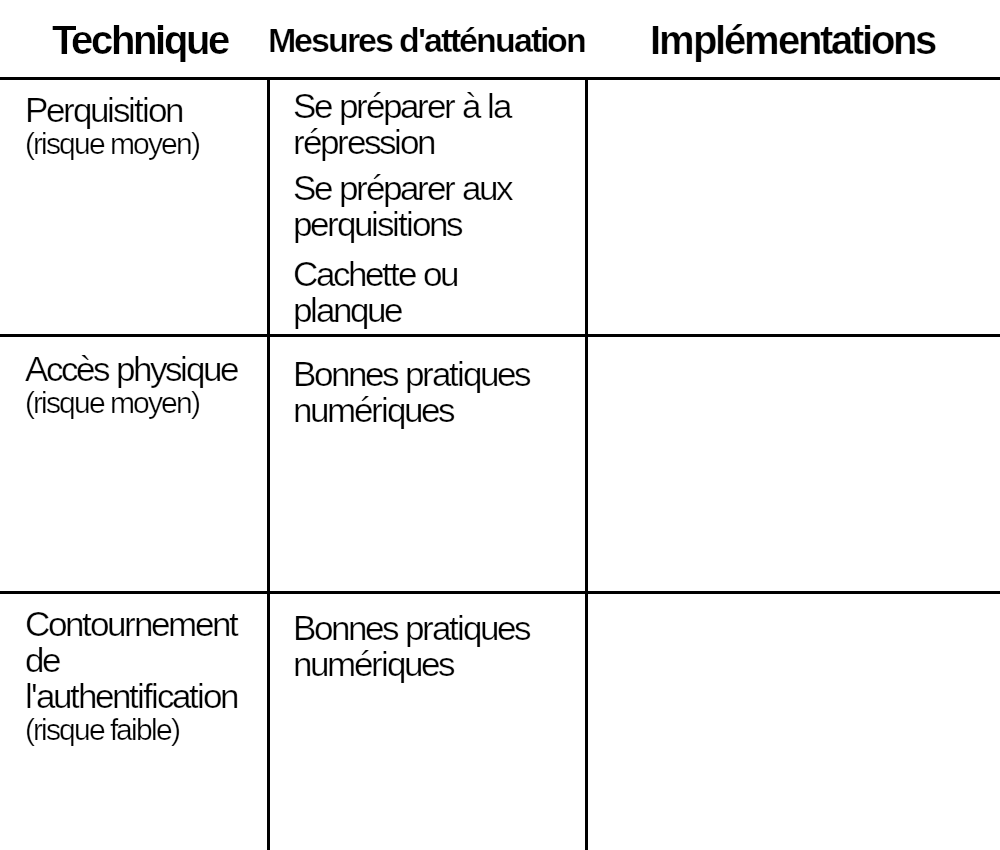

Identifier les mesures d'atténuation

Ensuite, vous identifiez les mesures d'atténuation que vous voulez implémenter en regardant les mesures d'atténuation que la Bibliothèque de menaces suggère pour les techniques du tableau.

Pour la branche choisie pour cet exemple, vous décidez d'implémenter :

- Pour « Perquisition », Se préparer à la répression, Se préparer aux perquisitions et Cachette ou planque. Vous ne voulez pas implémenter Clandestinité parce que vous ne voulez pas entrer en clandestinité.

- Pour les deux techniques « Surveillance numérique ciblée », Bonnes pratiques numériques est la seule mesure d'atténuation qui a du sens dans votre contexte.

Vous mettez à jour le tableau.

Début du tableau, avec les mesures d'atténuation.

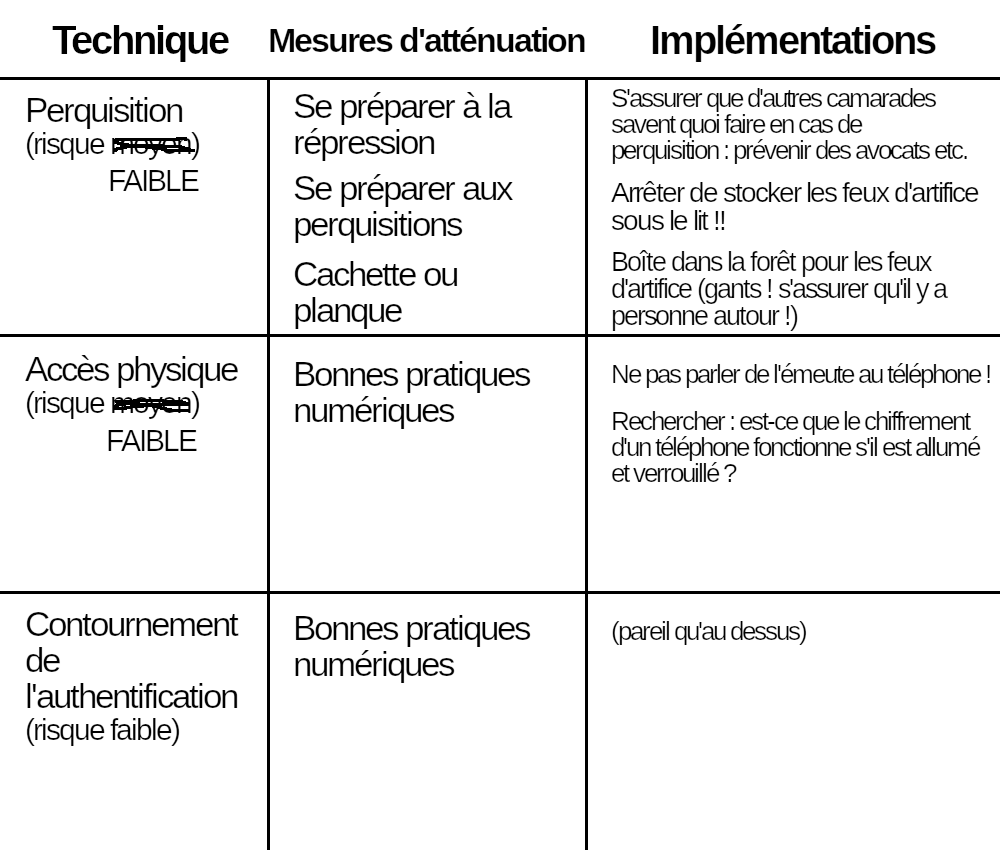

Décider comment implémenter les mesures d'atténuation

Enfin, vous décidez comment implémenter les mesures d'atténuation du tableau. Lire leurs entrées dans la Bibliothèque de menaces peut vous donner des idées. Le risque évalué pour chaque technique vous aide à savoir quels efforts mettre dans les mesures d'atténuation. Vous décidez des implémentations suivantes :

- « Se préparer à la répression » : Comme toi et tes camarades vivez tou·te·s au même endroit, il y a un risque que vous soyez tou·te·s arrêté·e·s après une perquisition. Vous allez vous assurer que d'autres camarades sachent comment vous soutenir si cela se produit.

- « Se préparer aux perquisitions » : Vous décidez d'arrêter de stocker les feux d'artifices sous ton lit.

- « Cachette ou planque » : Vous décidez d'enterrer un contenant hermétique dans une forêt proche pour stocker les feux d'artifice. Quand l'un·e d'entre vous y accède, iel doit porter des gants et s'assurer qu'il n'y a personne à proximité.

- « Bonnes pratiques numériques » : Vos appareils sont déjà chiffrés, et de toute façon vous ne les utilisez pas pour parler des émeutes. Vous devez vous renseigner pour savoir si le chiffrement d'un téléphone fonctionne quand il est allumé et verrouillé parce que vous n'êtes pas sûr·e·s.

À ce stade, ça peut être utile de ré-évaluer les risques des techniques pour vous assurer qu'ils ont été suffisamment réduits par les mesures d'atténuation que vous avez décidé d'implémenter.

Vous mettez à jour le tableau.

Début du tableau, avec les mesures d'atténuation et leurs implémentations.

Brûler ou numériser vos notes

Les notes prises pendant cet exercice ne devraient pas être conservées telles quelles parce qu'elles pourraient être considérées comme preuves d'une conspiration. Tu as deux options :

- À la fin de l'exercice, tu mémorises les notes et tu les brûles. Avec cette approche, c'est difficile de reprendre les notes plus tard pour les retravailler.

- À la fin de l'exercice, tu numérises les notes en les retapant manuellement sur une clé USB chiffrée avec Tails[3] (n'oublie pas d'adopter de bonnes pratiques numériques). Tu peux utiliser Libreoffice Draw (inclus dans Tails par défaut) pour dessiner l'arbre d'attaque. Une fois les notes numérisées, elles ne devraient pas être imprimées parce que cela pourrait laisser des traces sur l'imprimante, mais elles peuvent être de nouveau copiées manuellement sur papier pour pouvoir les relire loin des écrans.

Débriefing de l'action

Après l'émeute, toi et tes camarades prenez du temps pour faire un débriefing de l'action : dans des conversations en extérieur et sans appareils, vous discutez de ce qui s'est bien ou mal passé, et de si vous pouvez améliorer votre arbre d'attaque ou la manière dont vous avez implémenté les mesures d'atténuation.

Évaluer les risques

Le risque est la combinaison de l'impact et de la probabilité d'une technique. Si une technique aurait un fort impact, mais qu'il est très peu probable qu'elle soit utilisée, elle pourrait être considérée comme peu risquée. Si une technique aurait un impact moyen, mais qu'il est probable qu'elle soit utilisée, elle pourrait être considérée comme très risquée. Si tu considères qu'une technique est risquée, cela veut dire que tu devrais mettre plus d'efforts dans les mesures d'atténuation que tu prends pour cette technique.

Par exemple, dans la plupart des contextes, si tu prévois de commettre un incendie volontaire, la technique Science forensique : ADN est très risquée. En effet, elle a un fort impact (une correspondance ADN avec la scène de crime d'un incendie volontaire est une preuve solide dans un procès) et une forte probabilité (dans la plupart des contextes, des analyses ADN sont systématiquement réalisées dans les enquêtes sur des incendies volontaires).

Impact

L'impact est une mesure des conséquences de l'utilisation d'une technique. Il dépend de la tactique :

- Tactique « dissuasion » : L'impact dépend de si la cible est dissuadée avec succès.

- Tactique « incrimination » : L'impact dépend de la « solidité » des preuves collectées.

- Tactique « arrestation » : L'impact dépend de si la cible est appréhendée avec succès.

Probabilité

La probabilité est une mesure d'à quel point il est probable qu'un adversaire tente d'utiliser une technique.

Les ressources de l'adversaire augmentent le risque

Si plus de ressources sont dévouées à la répression d'une action, il peut être plus probable qu'une technique donnée soit utilisée, augmentant sa probabilité, et elle peut être utilisée plus minutieusement, augmentant son potentiel impact. De manière générale, un adversaire dévoue plus de ressources à la répression d'une action s'il se sent plus menacé par celle-ci.

Par exemple :

- Dans la plupart des contextes, des analyses ADN sont systématiquement réalisées dans les enquêtes sur des incendies volontaires. Si l'adversaire a des ressources limitées, les prélèvements peuvent être limités à des surfaces évidentes comme des poignées de porte. Si l'adversaire a plus de ressources — ce qui peut être le cas si l'incendie a causé beaucoup de dégâts — il est plus probable que la scène de crime soit fouillée en profondeur pour y trouver des preuves ADN.

- Dans la plupart des contextes, si l'adversaire est l'État, des actions classifiées comme « terrorisme » ou « menaces à la sécurité nationale » vont recevoir des quantités extraordinaires de ressources. L'État peut dévouer beaucoup de ressources à des actions qui ont eu lieu pendant un soulèvement, parce que le soulèvement a été perçu comme une menace à son intégrité.

Les mesures d'atténuation réduisent le risque

En prenant des mesures d'atténuation appropriées, tu deviens moins vulnérable à une technique, réduisant son potentiel impact.

Par exemple, tu es vulnérable aux analyses ADN parce que de l'ADN tombe en continu de ton corps. Si tu appliques des protocoles de minimisation de l'ADN en commettant un incendie volontaire, tu deviens moins vulnérable aux analyses ADN.

Risque et contexte local

Comprendre les habitudes et motivations d'un adversaire dans la répression d'une action peut t'aider à identifier le panel de techniques répressives qu'il utilisera probablement, et avec quelle minutie il les utilisera. Les opérations répressives peuvent t'aider à comprendre comment une technique donnée est utilisée dans un contexte donné.

Conseils supplémentaires pour utiliser la Bibliothèque de menaces

La matrice de la Bibliothèque de menaces présente une vue d'ensemble de toutes les tactiques et techniques, ainsi que des boutons qui te permettent de cacher ou d'afficher des techniques spécifiques. Par exemple, tu peux vouloir afficher seulement les techniques qui correspondent à ton modèle de menace pour mieux les visualiser. Si tu suis le processus que nous proposons ci-dessus et que tu dessines ton propre arbre d'attaque, la vue d'ensemble peut t'aider à penser à des techniques pertinentes qui manquent à ton arbre.

La Bibliothèque de menaces accepte les contributions externes, comme :

- Proposer des modifications à apporter à des techniques, mesures d'atténuation ou opérations répressives existantes.

- Suggérer l'ajout de nouvelles techniques, mesures d'atténuation ou opérations répressives.

- Des arbres d'attaque pour différents types de projets.

- Traduire la Bibliothèque de menaces dans de nouvelles langues.

Voir la page « Contribuer » pour plus d'informations.

Pour une autre approche de la modélisation de menaces qui peut aussi service de tutoriel à la Bibliothèque de menaces, voir Threat Modeling Fundamentals (Les bases de la modélisation de menaces).

Pour des actions complexes, on peut vouloir faire une distinction temporelle et dessiner un arbre d'attaque pour chaque étape de l'action (par exemple planification, préparation, exécution, dispersion).

Français

Français