- Description

- N'utilise pas de téléphone, ou laisse ton téléphone chez toi

- Utilise des systèmes d'exploitation axés sur la sécurité

- Chiffre tes appareils

- Utilise des mots de passe robustes

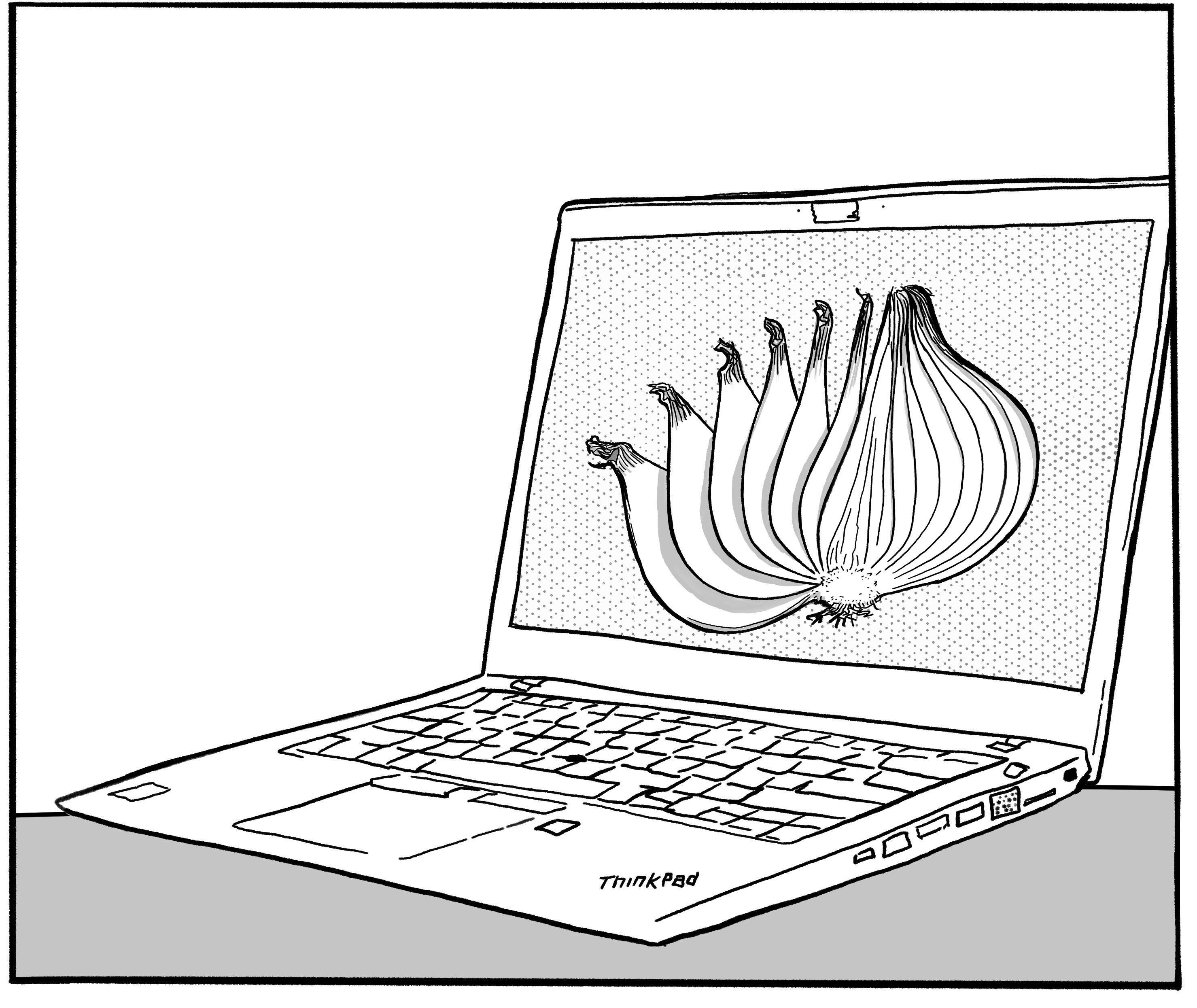

- Utilise Tor ou un VPN

- Utilise des applications de messagerie chiffrées de bout-en-bout

- Fais des sauvegardes de tes données numériques

- Stocke tes appareils de manière à détecter si ils ont été trafiqués

- Achète tes appareils anonymement

- Si nécessaire, détruis physiquement tes supports de stockage

- Autres bonnes pratiques

- Techniques contrées par cette mesure d'atténuation

La base des bonnes pratiques numériques est de limiter l'emprise de la technologie sur ta vie. Essaie de limiter ton utilisation des appareils numériques, en particulier pour des activités sensibles. Ceci étant dit, quand tu utilises des appareils numériques, tu peux adopter les bonnes pratiques suivantes.

Les téléphones sont pistés en permanence, leurs identifiants matériels et les informations liées à l'abonnement téléphonique sont enregistrés par les antennes téléphoniques à chaque connexion, et ils peuvent être piratés. Si possible, n'utilise pas de téléphone. Si tu dois utiliser un téléphone :

- Utilise un smartphone GrapheneOS[1] avec des applications de messagerie chiffrées de bout-en-bout. N'utilise pas les SMS et appels classiques.

- Ne transporte pas le téléphone avec toi, laisse le chez toi en permanence.

Voir le guide d'AnarSec Tue le flic dans ta poche sur les dangers liés à l'utilisation d'un téléphone.

Utilise :

- Debian[2] ou Qubes OS[3] pour utiliser des ordinateurs au quotidien. Voir le guide d'AnarSec « Qubes OS for Anarchists »[4] (Qubes OS pour les anarchistes) sur Qubes OS.

- Tails[5] pour utiliser des ordinateurs pour des choses sensibles, comme lire un article sensible, faire des recherches pour une action, rédiger et envoyer un communiqué de revendication, ou gérer un site web sensible. Voir les guides d'AnarSec « Tails for Anarchists »[6] (Tails pour les anarchistes) et « Tails Best Practices »[7] (Les bonnes pratiques d'utilisation de Tails).

- GrapheneOS[1] pour les téléphones. Voir le guide d'AnarSec « GrapheneOS for Anarchists »[8] (GrapheneOS pour les anarchistes).

N'utilise pas :

- Windows, macOS, ou iOS, car ils ne sont pas open-source.

- Le système Android de base, car il n'est pas aussi sécurisé que GrapheneOS.

Active le chiffrement complet du disque sur tous tes appareils numériques, et éteins-les quand tu ne les utilises pas.

La plupart de tes mots de passe (par exemple les mots de passe que tu utilises pour te connecter à des sites web) devraient être générés et stockés dans un gestionnaire de mots de passe — nous conseillons KeePassXC[9] — pour que tu n'aies pas à les retenir ni même à les taper. Ils peuvent être très longs et aléatoires, genre 40 caractères aléatoires. Tu peux générer de tels mots de passe avec KeePassXC (sélectionne l'onglet « Mot de passe » au moment de générer un mot de passe).

Les mots de passe que tu entres au moment où tu démarres tes appareils chiffrés ainsi que le mot de passe de KeePassXC doivent être mémorisés. Nous conseillons d'utiliser des mots de passe Diceware de 5 à 10 mots.[10] Tu peux générer de tels mots de passe avec KeePassXC (sélectionne l'onglet « Phrase de passe » au moment de générer un mot de passe) ou avec des dés physiques.[11] Tu devrais utiliser des mots de passe différents pour chacun de tes appareils chiffrés, mais nous te conseillons d'utiliser le même mot de passe pour toutes tes bases de données KeePassXC (pour que tu aies moins de mots de passe à mémoriser).

Par exemple, si tu as un ordinateur portable chiffré, une clé Tails et un téléphone chiffré, tu devras mémoriser 4 mots de passe de 5 à 10 mots (un pour chaque appareil et un pour les bases de données KeePassXC). C'est beaucoup ! Pour t'assurer de ne pas oublier tous ces mots de passe, tu peux :

- Utiliser des techniques de mémorisation, par exemple répéter les mots de passe dans ta tête chaque jour quand tu te réveilles.

- Stocker une copie des mots de passe sur une clé USB que tu gardes dans une cachette hors de chez toi, et qui est chiffrée avec un mot de passe Diceware de 10 mots. Tu ne mémorises pas ce mot de passe de 10 mots, tu le stockes dans les bases de données KeePassXC d'un ou deux camarades de confiance qui adoptent également ces bonnes pratiques numériques. Ainsi, si tu oublies un mot de passe, tu peux demander le mot de passe de 10 mots au camarade de confiance et récupérer la clé USB : tu y trouveras le mot de passe oublié.

- Stocker une copie des mots de passe sur une clé USB que tu gardes dans une cachette hors de chez toi, et qui est chiffrée avec un mot de passe Diceware de 20 mots. Tu ne mémorises pas ce mot de passe de 20 mots, tu le sépares en deux moitiés de 10 mots chacune, tu écris chaque moitié sur un bout de papier, et tu stockes chaque bout de papier dans une cachette différente (pas avec la clé). Ainsi, si tu oublies un mot de passe, tu peux récupérer les deux bouts de papier, reconstruire le mot de passe de 20 mots, et récupérer la clé USB : tu y trouveras le mot de passe oublié.

Utilise Tor[12] ou un Virtual Private Network (VPN) réputé quand tu utilises Internet. Si tu utilises Tor ou un VPN et qu'un adversaire surveille ta connexion réseau, il est plus difficile pour lui d'obtenir des données sur ton utilisation d'Internet, comme les sites web que tu visites ou ce que tu fais sur ces sites web (il est aussi plus difficile pour lui de te cibler à l'aide de malware).

Cependant, note que Tor et les VPNs ne sont pas équivalents :

- Si tu utilises Tor, c'est très difficile, même pour l'État, d'obenir des données sur ton utilisation d'Internet (tant que tu adoptes par ailleurs de bonnes pratiques numériques).

- Si tu utilises un VPN, ça peut être soit difficile soit facile pour l'État d'obtenir des données sur ton utilisation d'Internet, en fonction de ton contexte, des capacités de surveillance de l'État, et du VPN que tu utilises.

Par conséquent :

- Tu devrais utiliser Tor pour toutes tes activités Internet sensibles, et autant que possible pour tes activités Internet non-sensibles.

- Si tu ne peux pas utiliser Tor pour une certaine activité Internet non-sensible (par exemple parce que tu dois utiliser un site web qui bloque Tor), tu peux utiliser un VPN pour ça.

- Tu ne devrais pas utiliser Internet sans Tor ou un VPN.

Tu peux utiliser Tor et un VPN en même temps en te connectant à un VPN avant Tor : cela a plusieurs avantages en terme de sécurité.[13] Tu ne devrais pas te connecter à un VPN après Tor sauf si tu sais vraiment ce que tu fais.[14]

Selon ton contexte, et en particulier si tu vis dans un pays où peu de personnes utilisent Tor ou des VPNs, utiliser Tor ou un VPN peut attirer une attention indésirable ou faire de toi un·e suspect·e dans une enquête. Pour contrer ça, tu peux utiliser Internet en dehors de chez toi sur une connexion qui ne peut pas être reliée à toi.

Utilise des applications de messagerie chiffrées de bout-en-bout pour toutes tes communications numériques :

- Idéalement, utilise des applications peer-to-peer qui protègent les métadonnées comme Cwtch[15] ou Briar.[16] Autrement, utilise des applications qui protègent les métadonnées comme SimpleX[17] ou Signal.[18]

- Les emails ne protègent pas les métadonnées et devraient être évités si possible. Si tu dois communiquer par email, utilise le chiffrement PGP et crée une adresse chez un fournisseur de confiance.[19]

N'utilise pas :

- Delta Chat ou Matrix car elles ne protègent pas suffisamment les métadonnées.

- Telegram car tous les messages ne sont pas chiffrés de bout-en-bout.

Voir le guide d'AnarSec « Encrypted Messaging for Anarchists »[20] (Applications de messagerie chiffrées pour les anarchistes) pour des recommendations sur les applications de messagerie chiffrées de bout-en-bout.

Fais régulièrement des sauvegardes de tes données numériques, en particulier des données que tu ne veux vraiment pas perdre, comme la base de données de ton gestionnaire de mots de passe. Chiffre tes sauvegardes avec le chiffrement complet du disque. Une pratique courante est d'avoir deux sauvegardes :

- Une sauvegarde « sur site » que tu gardes chez toi et que tu mets à jour fréquemment, par exemple une fois par semaine.

- Une sauvegarde « hors-site » que tu gardes hors de chez toi et que tu mets à jour moins fréquemment, par exemple une fois par mois.

L'avantage de la sauvegarde sur site c'est qu'elle a une version plus récente de tes données. L'avantage de la sauvegarde hors-site c'est qu'elle ne peut pas être saisie en cas de perquisition chez toi.

Si un adversaire accède physiquement à un de tes appareils numériques, il pourrait le trafiquer, de telle sorte qu'il ne soit plus sûr à utiliser. Pour détecter quand un adversaire a accédé physiquement un appareil, tu peux utiliser des mesures de détection d'accès physique.

Acheter des appareils numériques anonymement a deux avantages :

- Si un de tes appareils numériques est saisi par un adversaire, l'adversaire peut récupérer des données de l'appareil grâce à la science forensique appliquée au numérique. Si tu as acheté l'appareil anonymement, l'adversaire ne sera peut-être pas capable de lier l'appareil, et donc les données récupérées, à toi.

- Si tu achètes un appareil numérique d'une manière qui ne te donne pas immédiatement accès à l'appareil (par exemple si tu commandes un ordinateur portable en ligne), acheter anonymement peut empêcher un adversaire qui te cible de trafiquer l'appareil avant que tu y aies accès (par exemple entre l'achat et la livraison de l'ordinateur portable).

Si tu veux t'assurer qu'un adversaire ne puisse jamais accéder aux données stockées sur un support de stockage (par exemple le disque dur d'un ordinateur portable, une clé USB, une carte SD), la seule solution est de détruire physiquement le support de stockage. En effet :

- Même si le support de stockage est chiffré avec le chiffrement complet du disque avec un mot de passe robuste, un adversaire pourrait contourner le chiffrement.

- Les supports de stockage modernes peuvent stocker une copie cachée de leurs données dans des cellules de mémoire libres,[21] ré-écrire par-dessus tout le support de stockage n'est donc pas suffisant.

Pour détruire physiquement un support de stockage :

- D'abord, formatte et ré-écrit par-dessus tout le support de stockage comme mesure de sécurité supplémentaire.

- Puis utilise un mixeur de bonne qualité ou une disqueuse pour le réduire en petits bouts, idéalement de moins de deux millimètres.

- Le hameçonnage (ou phishing) c'est quand un adversaire te piège pour te faire révéler des informations ou installer un malware sur un de tes appareils numériques. Pour contrer ça, n'ouvre pas des fichiers et ne clique pas sur des liens qui te sont envoyés par des personnes à qui tu ne fais pas confiance. Voir le chapitre d'AnarSec « Phishing Awareness »[22] (Avoir conscience du hameçonnage) sur les mesures que tu peux prendre contre le hameçonnage.

- Le doxing c'est quand un adversaire publie tes informations personnelles sans ton consentement. Voir Doxcare: Prevention and Aftercare for Those Targeted by Doxxing and Political Harassment (Doxcare : prévention et soins pour celleux ciblé·e·s par le doxing et le harcèlement politique) sur les mesures que tu peux prendre contre le doxing.

Techniques contrées par cette mesure d'atténuation

| Nom | Description | |

|---|---|---|

| Cartographie de réseau | Tu peux adopter de bonnes pratiques numériques, et en particulier utiliser des applications de messagerie chiffrées de bout-en-bout sur des appareils chiffrés, pour dissimuler tes réseaux sociaux et faire que ce soit plus difficile pour un adversaire de cartographier ton réseau. | |

| Collaboration des fournisseurs de service | ||

| Autres | Tu peux adopter de bonnes pratiques numériques pour que ce soit plus difficile pour des fournisseurs de service de fournir des informations utiles à un adversaire. Par exemple, tu peux :

| |

| Opérateurs de téléphonie mobile | Tu peux adopter de bonnes pratiques numériques pour que ce soit plus difficile pour des opérateurs de téléphonie mobile de fournir des informations utiles à un adversaire. Par exemple, tu peux :

| |

| Dispositifs de surveillance cachés | ||

| Vidéo | Un adversaire peut installer des dispositifs de surveillance cachés vidéo qui filment l'écran d'un ordinateur ou d'un téléphone, ou le clavier d'un ordinateur. Pour contrer ça, quand tu utilises un ordinateur ou un téléphone pour des activités sensibles, tu peux :

| |

| Doxing | Tu peux adopter de bonnes pratiques numériques pour que ce soit plus difficile pour un adversaire de te doxer. | |

| Frapper aux portes | Tu peux adopter de bonnes pratiques numériques pour que ce soit plus difficile pour un adversaire de prendre note de qui tu contactes après qu'il ait frappé à ta porte. | |

| Interprétation biaisée des preuves | Tu peux adopter de bonnes pratiques numériques pour limiter les informations qu'un adversaire a à propos de toi, et donc limiter les informations qu'il peut interpréter de manière biaisée. | |

| Science forensique | ||

| Numérique | Un adversaire peut utiliser la science forensique appliquée au numérique pour extraire des données d'un appareil numérique que tu as utilisé. Pour contrer ça, tu peux adopter de bonnes pratiques numériques et, en particulier, utiliser Tails,[5] un système d'exploitation « amnésique » conçu pour ne pas laisser de traces sur l'ordinateur sur lequel il est utilisé. Lorsqu'il enquête sur une cyber-action, un adversaire peut utiliser la science forensique appliquée au numérique pour analyser les cibles de l'action et déterminer d'où provient l'action, un processus appelé attribution qui peut impliquer de déteminer quels outils ont été utilisés pour l'action et toute autre « signature » numérique. Quand tu effectues une cyber-action, tu peux adopter de bonnes pratiques numériques pour que ce soit plus difficile pour un adversaire de réussir cette attribution. Par exemple, tu peux :

| |

| Surveillance de masse | ||

| Surveillance numérique de masse | Tu peux adopter de bonnes pratiques numériques pour rendre la surveillance numérique de masse inefficace. Par exemple, tu peux utiliser Tor[12] pour anonymiser tes activités Internet et tu peux utiliser des systèmes d'exploitation axés sur la sécurité et des applications qui limitent les données qu'elles stockent ou collectent à propos de toi. | |

| Surveillance numérique ciblée | ||

| Accès physique | Tu peux adopter de bonnes pratiques numériques pour contrer le risque qu'un adversaire accède physiquement à tes appareils numériques. Par exemple, si tu vas à un évènement ou une manifestation et que tu penses que tu pourrais être arrêté·e, tu ne devrais pas prendre ton téléphone avec toi. | |

| Contournement de l'authentification | Tu peux adopter de bonnes pratiques numériques, et en particulier utiliser des systèmes d'exploitation axés sur la sécurité avec un chiffrement complet du disque et des mots de passe robustes, pour que ce soit plus difficile pour un adversaire de contourner l'authentification de tes appareils numériques. Par exemple :

| |

| Malware | Tu peux adopter de bonnes pratiques numériques pour que ce soit plus difficile pour un adversaire d'installer un malware sur tes appareils numériques. Par exemple, tu peux :

| |

| Science forensique appliquée aux réseaux informatiques | Tu peux adopter de bonnes pratiques numériques, et en particulier utiliser Tor,[12] pour que ce soit plus difficile pour un adversaire de surveiller et analyser ton traffic réseau. | |

| Systèmes d'alarme | Quand tu effectues une cyber-action, tu peux utiliser des techniques d'évasion numérique[27] pour empêcher les systèmes de détection d'intrusion de détecter l'action. | |

Si un adversaire accède physiquement à l'un de tes appareils numériques, il peut essayer de deviner son mot de passe via des tentatives d'authentification automatiques et répétées (un processus qu'on appelle « brute force »). Il peut aussi copier les données de l'appareil et attendre des années ou des décennies que soient inventées de nouvelles technologies qui permettent de deviner un mot de passe qu'il ne peut pas deviner aujourd'hui. Pour contrer ça, tu devrais utiliser des mots de passe robustes. En supposant que tu utilises les systèmes d'exploitation que nous conseillons, et sur la base de notre connaissance des capacités des adversaires étatiques, nous te conseillons d'utiliser des mots de passe Diceware de :

- 5 mots pour être plus sûr·e aujourd'hui.

- 7 mots pour être plus sûr·e dans un futur proche.

- 10 mots pour être plus sûr·e dans un futur lointain.

Si tu te connectes à un VPN avant Tor, il est plus difficile pour l'État de savoir que tu utilises Tor, et il peut être plus difficile pour l'État d'obtenir des données sur ton utilisation d'Internet à travers des attaques avancées comme le traffic fingerprinting.

Français

Français