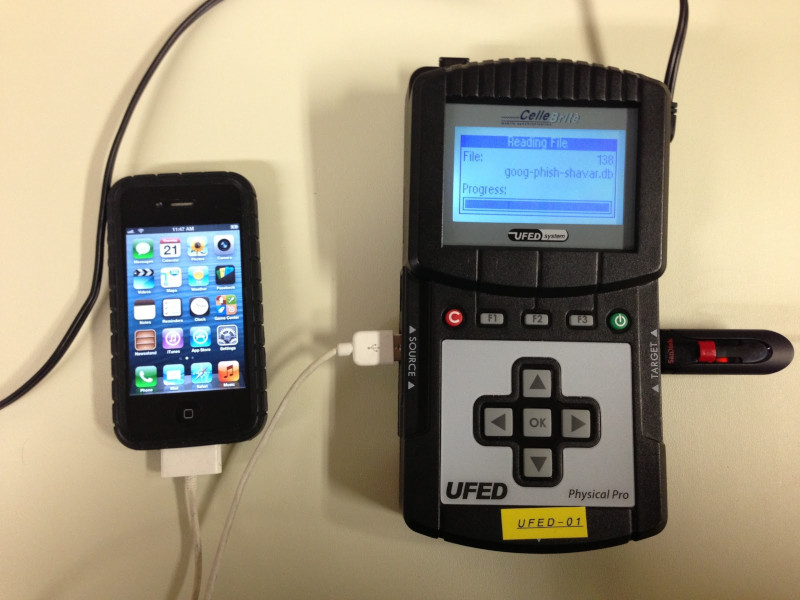

Un Cellebrite Universal Forensics Extraction Device (UFED) qui extrait les données d'un iPhone 4S, 2013.

La science forensique appliquée au numérique est l'extraction, le stockage, et l'analyse des données numériques qui peuvent être utiles dans le cadre d'enquêtes. Cela inclut les données provenant d'ordinateurs, de téléphones, de disques dur, et autres supports de stockage.

Par exemple, cette discipline peut être utilisée pour récupérer un fichier « supprimé » du disque dur d'un ordinateur, récupérer l'historique de navigation web d'un téléphone, ou déterminer comment un serveur a été piraté.

Utilisée par les tactiques : Incrimination

Mesures d'atténuation

| Nom | Description |

|---|---|

| Bonnes pratiques numériques | Un adversaire peut utiliser la science forensique appliquée au numérique pour extraire des données d'un appareil numérique que tu as utilisé. Pour contrer ça, tu peux adopter de bonnes pratiques numériques et, en particulier, utiliser Tails,[1] un système d'exploitation « amnésique » conçu pour ne pas laisser de traces sur l'ordinateur sur lequel il est utilisé. Lorsqu'il enquête sur une cyber-action, un adversaire peut utiliser la science forensique appliquée au numérique pour analyser les cibles de l'action et déterminer d'où provient l'action, un processus appelé attribution qui peut impliquer de déteminer quels outils ont été utilisés pour l'action et toute autre « signature » numérique. Quand tu effectues une cyber-action, tu peux adopter de bonnes pratiques numériques pour que ce soit plus difficile pour un adversaire de réussir cette attribution. Par exemple, tu peux :

|

| Chiffrement | Un adversaire peut utiliser la science forensique appliquée au numérique pour extraire des données d'appareils numériques non chiffrés. Pour contrer ça, tu peux chiffrer tes appareils numériques avec le chiffrement complet du disque et un mot de passe robuste. |

| Effacement et protection des métadonnées | Un adversaire peut utiliser la science forensique appliquée au numérique pour extraire et analyser des métadonnées. Pour contrer ça, tu peux effacer les métadonnées de fichiers avant de les publier en ligne ou de les envoyer à des gens. |

| Éviter l'auto-incrimination | Un adversaire peut utiliser la science forensique appliquée au numérique pour extraire des informations auto-incriminantes d'un appareil numérique. Pour contrer ça, tu peux éviter de stocker de telles informations sur des appareils numériques à part pour des raisons mûrement réfléchies (par exemple écrire et envoyer un communiqué de revendication tout en adoptant de bonnes pratiques numériques). |

Utilisation dans des opérations répressives

| Nom | Description |

|---|---|

| Affaire de l'association de malfaiteurs de Bure | Les enquêteurs ont analysé des supports de stockage en extrayant automatiquement les fichiers contenant les mots clés suivants en rapport avec l'enquête :[2]

|

| Opération contre Revolutionära fronten | Les enquêteurs ont analysé l'ordinateur de l'un·e des inculpé·e·s, saisi lors d'une perquisition, et ont récupéré les messages envoyés et reçus par l'inculpé·e sur l'application de messagerie MSN Messenger.[2] Les messages comprenaient :

|

Source non publique.

Français

Français