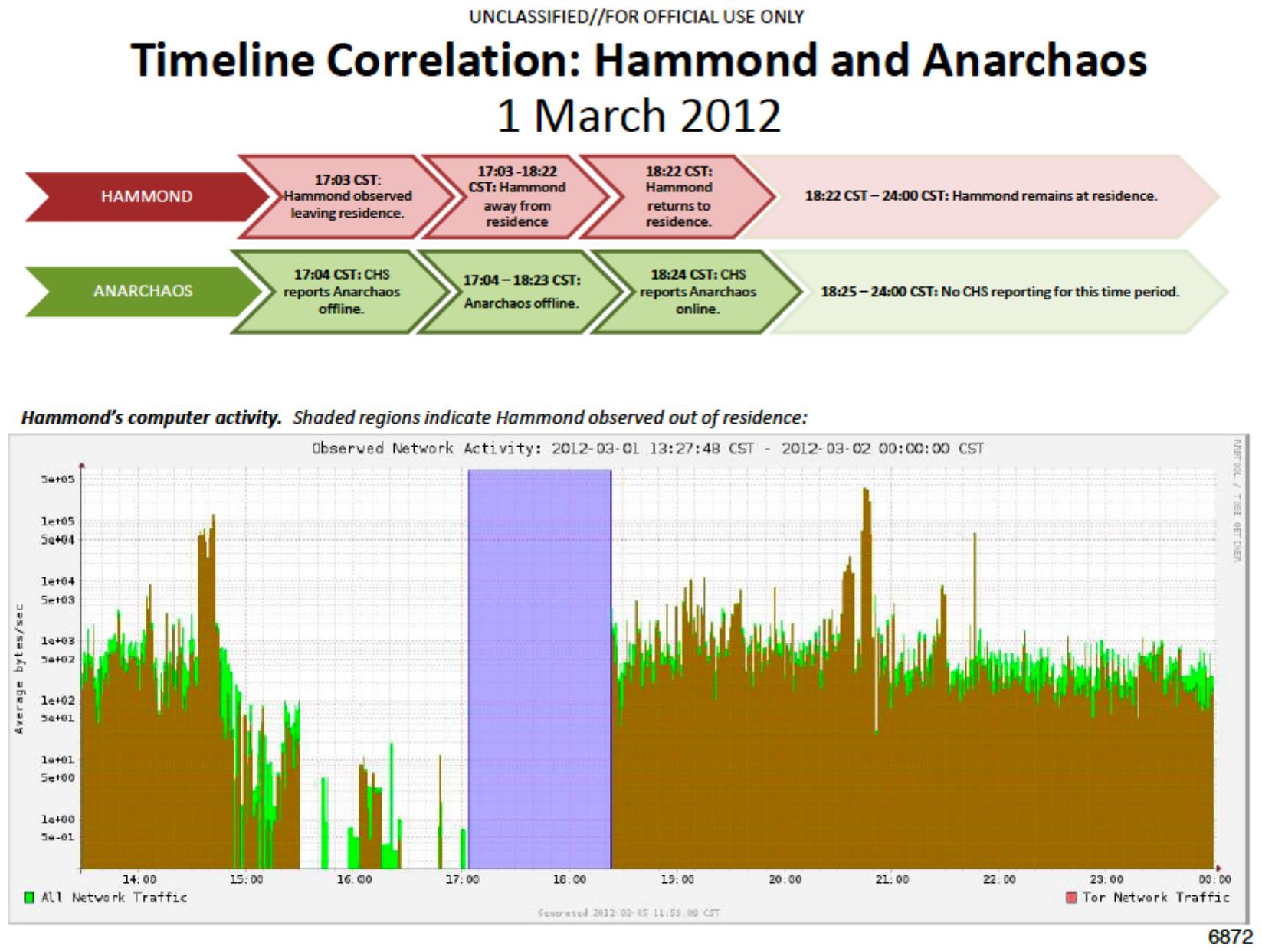

Chronologie établie par les enquêteurs, montrant une corrélation entre les moments où Jeremy Hammond était présent physiquement chez lui, les moments où son identité numérique (anarchaos) était signalée comme étant en ligne par un informateur, et les moments où le traffic réseau du routeur qu'il utilisait indiquait l'utilisation du réseau Tor.

En mars 2012, le domicile de Jeremy Hammond a été perquisitionné et il a été arrêté pour son implication dans une cyber-attaque de décembre 2011 contre Stratfor, une société privée oeuvrant dans le domaine du renseignement.[1]

L'accusation était en grande partie basée sur des informations fournies aux enquêteurs par Sabu, un acolyte de Jeremy Hammond devenu informateur.

Lors d'un procès en 2013, Jeremy Hammond a été condamné à 10 ans de prison.[2]

Techniques utilisées

| Nom | Description | |

|---|---|---|

| Indics | En juin 2011, les enquêteurs ont recruté un acolyte de Jeremy Hammond, Sabu, comme informateur.[1] Pendant plusieurs mois, Sabu a aidé les enquêteurs à monter un dossier contre Jeremy Hammond. En échange de sa collaboration Sabu a reçu une peine clémente : après avoir passé 7 mois en prison (pour un non-respect des conditions de son contrôle judiciaire), il a été condamné à une peine correspondant à celle qu'il avait déjà purgée.[3] Sabu connaissait l'identité numérique de Jeremy Hammond mais pas son identité réelle. Pour découvrir l'identité réelle de Jeremy Hammond, les enquêteurs ont utilisé des informations qu'il avait partagé à Sabu lors de conversations en ligne, y compris que[4] :

| |

| Surveillance de masse | ||

| Fichiers de police | Sous son identité numérique, Jeremy Hammond a partagé lors des conversations en ligne qu'il avait été arrêté à l'édition 2004 de la convention du parti républicain, était passé par une prison fédérale et une prison de comté, et était actuellement sous contrôle judiciaire.[4] Les enquêteurs ont pu vérifier tout cela grâce à des fichiers de police, ce qui les a aidé à relier l'identité numérique de Jeremy Hammond à son identité réelle. | |

| Surveillance numérique ciblée | ||

| Contournement de l'authentification | Les enquêteurs ont contourné l'authentification de l'ordinateur portable chiffré de Jeremy Hammond, qu'ils avaient saisi lors de la perquisition de mars 2012.[5] Ils ont vraisemblablement réalisé le contournement en devinant le mot de passe de l'ordinateur, qui était un mot de passe très simple — soit « chewy123 »,[6] soit « chewy12345 ».[7] | |

| Science forensique appliquée aux réseaux informatiques | Pendant plusieurs jours, les enquêteurs ont analysé le traffic réseau du routeur utilisé par Jeremy Hammond pour établir une corrélation entre :[4]

| |

| Surveillance physique | ||

| Cachée | Pendant une opération de surveillance physique contre le domicile de Jeremy Hammond ayant duré plusieurs jours, les enquêteurs ont établi une corrélation entre :[4]

| |

Selon des articles de presse.

Selon American Kingpin (Nick Bilton, 2017).

Français

Français